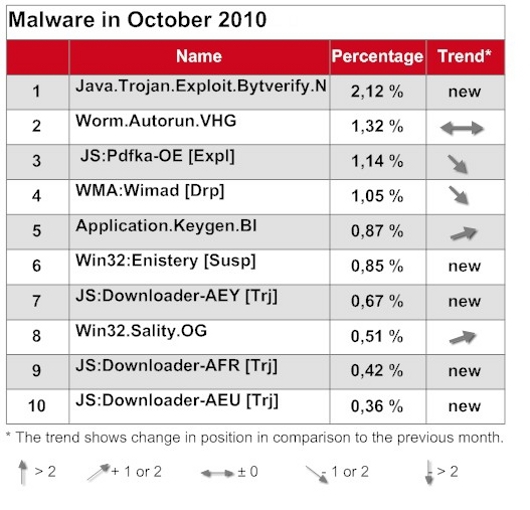

Los cibercriminales han estado explotando vulnerabilidades de Java para distribuir software malicioso en un volumen muy superior al de los últimos meses, según recoge el último informe de malware de G Data SecurityLabs. Por primera vez desde el pasado febrero hay novedades significativas en el ranking elaborado por el fabricante pues la amenaza que se ciñe sobre el lenguaje desarrollado por Sun Microsystems ocupa el primer puesto desbancando así a los archivos PDF.

Entrando en detalle, Java.Trojan.Exploit.Bytverify.N se puede localizar en sitios web hackeados y mediante un applet manipulado de Java intenta infectar un PC a través de la táctica “drive-by download”. Ante esta situación, el fabricante artífice del análisis recomienda usar una protección antivirus en tiempo real y actualizar los programas instalados en el ordenador.

“Explotar las vulnerabilidades de cualquier software es la forma más efectiva que tiene la industria del malware de conseguir el control de un ordenador. Basta visitar un sitio web infectado para convertirnos en una víctima más de los ciberdelincuentes”, afirma Ralf Benzmüller, responsable de G Data SecurityLabs. “Durante el pasado mes de octubre hemos registrado un incremento significativo de los ataques que explotan las vulnerabilidades de Java. Los usuarios que no han actualizado a su última versión están especialmente en riesgo”.

Entre la posible causa del incremento de ataques contra Java, la firma de seguridad indica que las debilidades de este programa ofrecen a los cibercriminales muchas posibilidades técnicas para el desarrollo y distribución de código malicioso y explotarlas resulta considerablemente más fácil si lo comparamos con otros métodos de infección. Las advertencias relacionadas con los problemas de seguridad en archivos PDF han generado un notable grado de concienciación en los usuarios y podrían haber contribuido a reducir su número de amenazas. Atento a los nuevos ataques

El virus que se ceba con JavaScript, como por ejemplo el JS:Downloader, está extremadamente activo y sigue siendo desarrollado por los creadores de malware. Desde octubre de 2010 tres variantes de este troyano se han situado en el Top10 del proveedor.

Java.Trojan.Exploit.Bytverify.N

Este nuevo malware explota un agujero de seguridad de Java. Se localiza en webs con applets de Java manipulados y permite la ejecución de código malicioso que a su vez, inicia la descarga de, por ejemplo, un troyano. Por lo tanto, un atacante puede conseguir el control del ordenador infectado.

Worm.Autorun.VHG

Estamos ante un gusano que usa el autorun.inffeature del sistema operativo Windows para propagarse. Usa dispositivos de almacenamiento como memorias USB y discos duros externos y explota una vulnerabilidad de Windows (CVE-2008-4250).

JS:Pdfka-OE [EXPL]

Este exploit se aprovecha de una vulnerabilidad de JavaScript Engine en los lectores de PDF: es necesario que el usuario abra un archivo PDF para ejecutarse.

WMA:Wimad[DRP]

. Cuando se abre este archivo se pide al usuario que descargue un códec especial que a su vez contiene más malware. Este archivo de audio se distribuye sobre todo a través de las redes de intercambio P2P.

Application.Keygen.BI

Generador de claves. Es muy popular en las redes P2P y sitios donde se ofrecen programas pirata. Utilizar este tipo de programas implica muchos riesgos para la seguridad del PC.

JS:Downloader-AEY[TRJ]

Se trata de un troyano escrito en JavaScript que principalmente se aloja en sitios web hackeados. Permite la descarga arbitraria de código malicioso.